L’article de Chroniques d’architecture du 27 mars 2018 « Le ransomware vous donne de la fièvre ? Et bien chantez maintenant ! » montre que les architectes ne sont pas épargnés par la cybercriminalité. Quand bien même le mal ne semble pas être catastrophique en termes d’impact sur le travail voire sur le chiffre d’affaires… celui-ci représente néanmoins un stress conséquent qui vient s’ajouter à d’autres dans le quotidien chargé de l’architecte. Il y a pourtant des moyens simples et efficaces pour se prémunir de ce nouveau mal digital.

Mieux connaître son ennemi…

Un rançongiciel (ou ransomware) est un logiciel malveillant (malware) qui vient prendre en otage vos données sur vos ordinateurs ou appareils mobiles en les encryptant pour ensuite vous demander de payer une somme d’argent en échange d’une clé numérique qui permettra alors le déchiffrage de ces données. Dans ce cas précis, vos données ne sont ni volées, ni effacées, elles sont juste rendues inexploitables temporairement. Ceci diffère donc du mode opératoire du virus qui vous fait tout simplement perdre vos données. Les auteurs des rançongiciels ont bien compris que vos propres données pouvaient être au cœur d’une stratégie de racket aussi simple que lucrative !

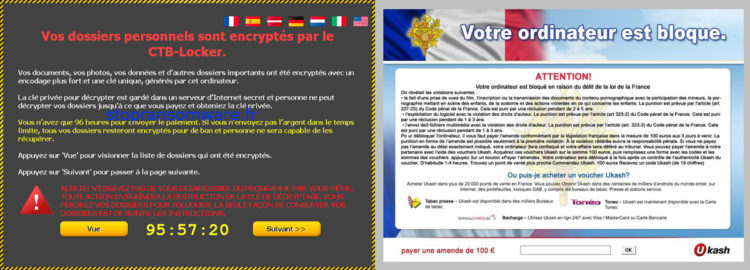

Une fois bien installé au chaud dans les méandres du système de vos appareils, le rançongiciel va crypter vos données ou bloquer votre ordinateur et va alors afficher une alerte pour vous prévenir et vous faire payer le montant demandé. Ces alertes sont en général sans ambiguïté. Cependant, à l’image des mails d’hameçonnage (phishing) de plus en plus d’alertes semblent provenir d’organismes officiels ou ayant pignon sur rue (administrations, services, banques, assurances…) et peuvent ainsi plus facilement vous pousser à payer en vous faisant prendre des vessies pour des lanternes. Le règlement est demandé par virement bancaire, Paypal ou SMS surtaxés.

Les rançongiciels, tout comme les virus, utilisent les mêmes techniques de propagation sur les appareils : Ils sont programmés pour se faufiler au travers des failles de sécurité des systèmes d’exploitation ou des logiciels utilisés. Tous les systèmes et logiciels peuvent être victimes mais les plus répandus sont évidemment les plus ciblés. Ainsi, chez les architectes, Office (Microsoft) et Autocad (Autodesk) sont particulièrement ciblés par les auteurs de ces logiciels.

Le rançongiciel se trouve essentiellement dans des fichiers cachés. Il voyage via Internet qui est le moyen de transport de première classe de notre logiciel malveillant. D’autres vecteurs sont aussi efficaces, le rançongiciel n’étant pas un passager difficile, il se contente aussi de la deuxième classe. Ainsi une clé USB, un disque dur externe, une carte flash, un lecteur MP3, un appareil photo peuvent tout à fait lui convenir. Même si un ordinateur n’est pas directement connecté à Internet, la transmission du logiciel peut donc se faire sans problème.

Les mobiles sont aussi victimes, notamment ceux fonctionnant sous Androïd qui est un système d’exploitation plus ouvert. D’après Kaspersky (une société spécialiste de la sécurité informatique) plus de 20 % des cas de rançongiciel étaient sur mobile en 2017. Au regard de l’importance de nos smartphones dans nos vies, on peut s’attendre à une forte progression en 2018 garantissant ainsi une grande marge de progression du chiffre d’affaires des hackers de tout poil !

Ces entités malveillantes, dont les petits noms (Cryptowall, CryptXXX, Locky Ransomware ou encore Cerber Ransomware…) sentent un peu le début du «dark web» des années 90, se nourrissent tout simplement d’une chose : l’insécurité endémique de systèmes d’exploitation et des logiciels non mis à jour.

Les éditeurs de logiciels prennent parfois tardivement les choses en mains pensant d’abord tirer profit jusqu’à la dernière goûte d’une solution déjà rentabilisée 1 000 fois avant de passer à autre chose (ex. Adobe avec Flash). D’un autre côté, la difficulté à remettre en cause les technologies vieillissantes voire obsolètes (qui ont fait à une époque leur expertise) de certains responsables informatiques jouent aussi un rôle dans cette insécurité digitale rampante.

… pour mieux le combattre

Des moyens simples existent pour se prémunir des attaques croissantes sur nos vies numériques professionnelles et personnelles. Les rançongiciels partageant avec les virus le même mode de propagation, ce qui est valable pour combattre les virus l’est aussi pour les rançongiciels. On retrouve donc les mêmes moyens de prévention et d’actions déjà employées contre les virus avec en plus quelques spécificités.

Ainsi, quelques règles très simples de bonne conduite et un investissement minimum peuvent protéger très efficacement contre les rançongiciels et plus généralement les risques liés à ce monde connecté des objets. Pour une protection maximale, voici donc une liste d’actions, la plupart issues du bon sens :

Dix actions pour se protéger des logiciels malveillants :

- Vous l’avez déjà lu et entendu… sauvegardez régulièrement vos données et vos systèmes au complet. N’hésitez pas à avoir des redondances pour les données stratégiques. De nombreux outils performants d’automation de sauvegardes, de duplication ou de synchronisation de contenu existent. Des outils comme Time Machine sur OSX et Historique des Fichiers sous Windows pourront aussi vous aider à récupérer un système en remontant dans le temps avant que celui-ci soit infecté.

- Appliquez toutes les mises à jour de sécurité de vos systèmes d’exploitation et logiciels. Lorsque ceux-ci ne sont plus supportés par leurs développeurs, il est temps de passer à la version suivante ou bien, plus radicalement, d’en changer. L’herbe peut parfois être vraiment plus verte ailleurs !

- N’utilisez jamais de logiciels piratés. Ils sont aussi une porte d’entrée importante de ces logiciels malveillants.

- Ne téléchargez jamais de fichiers dont vous ne connaissez pas la provenance.

- N’ouvrez les pièces jointes reçues par mail que si vous êtes certain de l’expéditeur.

- N’hésitez pas à investir dans un logiciel de détection et protection et surtout maintenez-le aussi à jour afin que sa capacité de détection soit le plus optimal possible.

- Scanner régulièrement, avec ces logiciels de protection, vos ordinateurs et supports externes (disque dur externe, carte flash, clé USB…)

- Abandonnez le Plug-in Flash d’Adobe !

- Changez régulièrement vos mots de passe et en choisir des « costauds » en utilisant le cas échéant un générateur de mot de passe.

- Enfin, l’utilisation des services dans les nuages (cloud) peut s’avérer une bonne solution. Les grands fournisseurs du secteur, par leur capacité technologique, vous garantiront un accès à vos données à 100%. Même s’ils peuvent aussi être victimes d’attaques, les redondances de leurs systèmes garantissent l’accès des données en tout temps.

Il n’y a pas de fatalité dans le domaine de la cybersécurité. 100% des entreprises touchées par la cybercriminalité ont présenté des défauts plus ou moins important en termes de sécurité informatique, soit au niveau des outils de protection, soit au niveau des simples règles de comportement à suivre dans l’utilisation des outils connectés. En suivant donc ces quelques règles et actions, vous garantissez la disponibilité de vos propres données tout en empêchant leur accès aux hackers et surtout enlevez autant de stress dans votre quotidien professionnel !

Les sources d’information gouvernementales suivantes, sur le sujet de la cybercriminalité, peuvent aussi vous intéresser :

France :

• https://www.cybermalveillance.gouv.fr

• https://www.ssi.gouv.fr

• http://www.gouvernement.fr/risques/cybercriminalite

Suisse :

• https://www.melani.admin.ch/melani/fr/home.html

Belgique :

• https://www.ccb.belgium.be/fr

Canada :

• https://www.pensezcybersecurite.gc.ca

Vincent Beslay